|

Оценки по каким дисциплинам идут в приложение к диплому по профессиональной переподготовке "Современные образовательные технологии"? |

Характеристика основных типов "облачных" услуг

Достоинства TrueCrypt. TrueCrypt является кросс-платформенной программой и поддерживается такими операционными системами как Windows 7/Vista/XP/2000, Linux, Mac OS X. TrueCrypt является свободным программным обеспечением с открытым исходным кодом, поэтому его можно рекомендовать к применению в образовательных учреждениях. Также TrueCrypt поддерживает несколько криптографических алгоритмов, позволяет осуществлять каскадное шифрование файлов, а также предлагает возможность правдоподобного отрицания. Рассмотрим эти достоинства подробно.

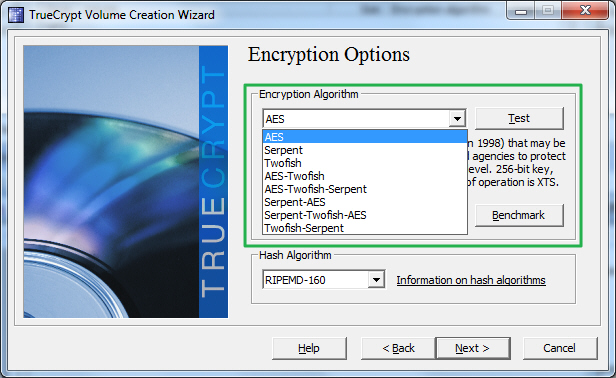

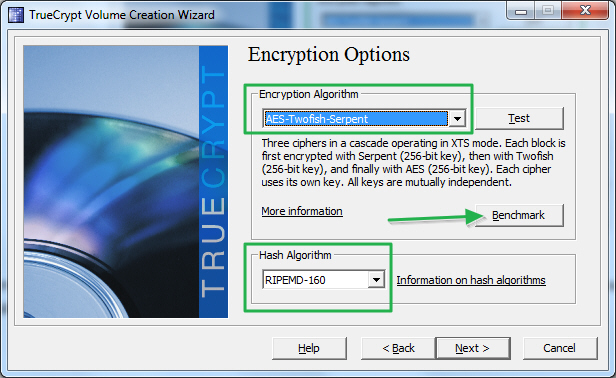

TrueCrypt поддерживает следующие криптографические алгоритмы блочного шифрования: AES, Twofish, Serpent ( рис. 2.12). Эти алгоритмы являются победителями открытого конкурса AES, организованного NIST (https://en.wikipedia.org/wiki/Advanced_Encryption_Standard_process), и гарантируют хороший уровень стойкости к взлому при использовании надежных паролей. Алгоритм AES (Rijndael), который является победителем конкурса AES, принят в качестве стандарта Агентства национальной безопасности США для защиты сведений, составляющих государственную тайну (https://en.wikipedia.org/wiki/Rijndael). Алгоритмы Twofish и Serpent также являются надежными алгоритмами шифрования – в настоящее время не было обнаружено каких-либо реально реализуемых атак на них http://www.ixbt.com/soft/alg-encryption-aes-2.shtml)

Для шифрования сведений уровня "Совершенно секретно" (Top Secret) рекомендуется использовать длину ключа шифрования в 256 бит. Для уровня "Секретно" (Secret) используются ключи длиной 128 и 192 бита. Стандарт AES поддерживает эти три длины ключа шифрования (128/192/256) и поддерживает размер блока в 128 бит. Это означает, что перед шифрованием информация разбивается на блоки размером 128 бит, каждый из которых шифруется с использованием ключа шифрования.

Каскадное шифрование. Помимо поддержки криптостойких алгоритмов шифрования, TrueCrypt поддерживает каскадное шифрование (http://www.truecrypt.org/docs/cascades) различными шифрами. Например, данные можно зашифровать каскадом из сразу трёх шифров AES+Twofish+Serpent. В этом случае каждый из 128-битных блоков исходной информации будет зашифрован сначала при помощи алгоритма AES (с длиной ключа 256 бит), затем при помощи Twofish (с длиной ключа 256 бит) и в конце – при помощи алгоритма Serpent (с такой же длиной ключа в 256 бит). Каждый из каскадных шифров использует свой собственный ключ. Все ключи шифрования абсолютно независимы друг от друга, даже не смотря на то, что формируются они на основе одного пароля.

Другие виды каскадов, которые поддерживает TrueCrypt: AES-Twofish, Serpent-AES, Serpent-Twofish-AES, Twofish-Serpent. Очевидно, что использование каскадного шифрования значительно увеличивает уровень защиты зашифрованной информации.

Правдоподобное отрицание. TrueCrypt позволяет использовать правдоподобное отрицание (Plausible Deniability), если кто-то принуждает пользователя сообщить пароль от файла-контейнера. Это становится возможным благодаря двум особенностям (http://www.truecrypt.org/docs/plausible-deniability):

- Возможность создания скрытого тома внутри файла-контейнера, для доступа к которому необходимо указать отдельный пароль. Все данные, которые необходимо уберечь от посторонних глаз, хранятся на скрытом томе, а данные, которые пользователь сможет выдать в случае шантажа – на обычном томе. Таким образом, в случае шантажа пользователь может сообщить злоумышленнику пароль от обычного тома и ценная информация при этом не будет раскрыта.

- Невозможность идентификации томов TrueCrypt. Файл-контейнер TrueCrypt невозможно отличить от набора случайных данных (не содержит никаких сигнатур), то есть файл нельзя ассоциировать с TrueCrypt как с программой, его создавшей.

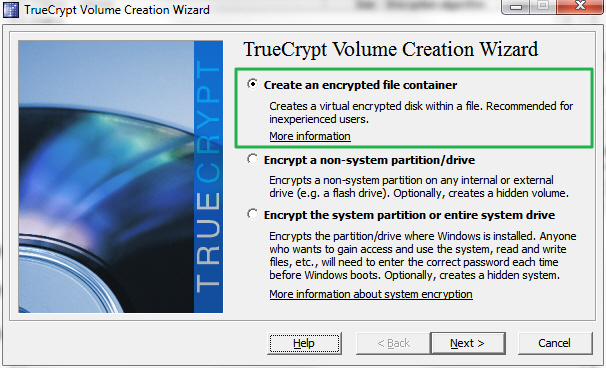

Использование TrueCrypt с сервисами облачного хранения данных. Покажем на примере, как можно использовать программу TrueCrypt для защиты данных при работе с системами облачного хранения данных. Для создания зашифрованного файла-контейнера нужно в программе TrueCrypt открыть меню "Тома", выбрать пункт "Создать новый том", в появившемся окне отметить пункт "Создать зашифрованный файл-контейнер" ( рис. 2.13).

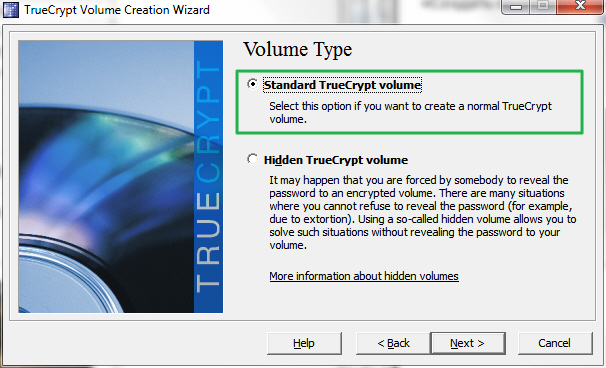

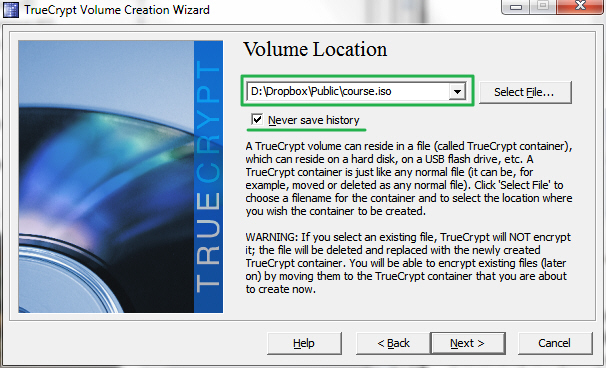

На следующем шаге необходимо выбрать вид тома, который необходимо создать: стандартный или скрытый ( рис. 2.14). Далее необходимо указать путь к новому файлу, в котором будет храниться контейнер с зашифрованной информацией. Для использования в облачных сервисах хранения необходимо указать путь к файлу в стандартном каталоге облачного сервиса, например для сервиса Dropbox это стандартная папка "Dropbox".

Имя файла и его расширение могут быть произвольными. В целях повышения конфиденциальности лучше придумать нейтральное имя файла (например, "students_manual.pdf", "course.iso" и т.д.), чтобы оно не вызывало большого интереса у потенциальных злоумышленников. Для дополнительного увеличения уровня безопасности необходимо поставить галочку "Никогда не сохранять историю", см. рис. 2.15.

На следующем этапе следует выбрать алгоритм шифрования и алгоритм хеш-функции, которые будут использоваться при создании тома. Стоит отметить, что от выбора алгоритмов шифрования зависит скорость работы с файлом-контейнером. Если используется каскад алгоритмов, скорость работы будет ниже, чем при использовании одного алгоритма. Оценить производительность системы можно при нажатии кнопки "Оценить производительность" ("Benchmark"), см. рис. 2.16.

Затем необходимо указать размер тома и придумать надежный пароль для доступа к содержимому файла-контейнера. Рекомендации по созданию надежного пароля следующие: он не должен содержать слов из словаря, общеизвестных данных пользователя и представлять собой случайную комбинацию из букв, цифр и специальных символов в верхнем и нижнем регистрах. Длина пароля не должна быть меньше 20-ти символов, см. рис. 2.17.

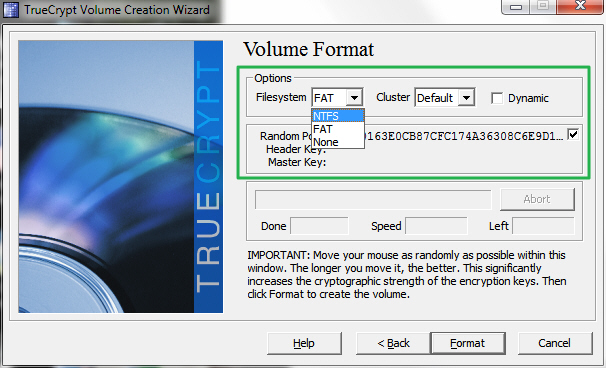

Сразу после ввода пароля мастер предложит выбрать тип файловой системы и отформатирует том. Заметим, что хотя на приведённом рис. 2.18 TrueCrypt позволяет выбрать лишь файловые системы FAT и NTFS, однако это не означает, что нельзя использовать в качестве типа файловой системы один из популярных типов ОС Linux. Указанное ограничение связано с тем, что программа TrueCript в данном случае запускалась автором на ОС Windows.

После окончания процесса форматирования зашифрованный контейнер готов к использованию.