|

В материале Триада безопасной ИТ-инфраструктуры – Конфиденциальность, Целостность в качестве основных технологий обеспечения отказоустойчивости для данных указаны Защита с помощью RAID. Шифрование данных и управление ключом. Стратегии создания копий и восстановления. Каким образом шифрование обеспечивает отказоустойчивость? |

Топология, планирование и внедрение

3.5 Топология сети при использовании межсетевых экранов

Межсетевые экраны используются для разграничения сетей, имеющих различные требования к безопасности. Межсетевые экраны следует использовать каждый раз, когда внутренние сети и системы взаимодействуют с внешними сетями и системами и когда требования безопасности различаются в нескольких внутренних сетях. Рассмотрим, где должны быть расположены межсетевые экраны и как должны быть расположены другие сети и системы относительно межсетевых экранов.

Так как первоначальной функцией межсетевого экрана является предотвращение нежелательного входящего трафика в сеть (и в некоторых случаях исходящего), межсетевые экраны должны быть расположены в точках входа на логических границах сети. Обычно это означает, что межсетевой экран является узлом, в котором сетевой трафик разделяется на несколько путей, либо собирается вместе в единственный путь. При маршрутизации межсетевой экран обычно расположен непосредственно перед маршрутизатором и иногда совмещается с маршрутизатором. Гораздо реже межсетевой экран располагается после разделения трафика на несколько маршрутов, потому что в этом случае межсетевой экран должен будет следить за каждым из этих маршрутов. Часто аппаратные устройства межсетевого экранирования имеют также и возможности маршрутизации, и в сетях, построенных с использованием коммутаторов, межсетевой экран часто является частью самого коммутатора, что обеспечивает возможность защищать все коммутируемые сегменты.

Межсетевой экран получает трафик, проверяет его в соответствии со своей политикой и выполняет соответствующее действие (например, пропускает трафик, блокирует его, выполняет некоторое преобразование).

Мы уже рассмотрели различные типы технологий межсетевого экранирования. Межсетевые экраны, расположенные на границы сетевого периметра, часто являются аппаратными устройствами с несколькими сетевыми интерфейсами; межсетевые экраны для хостов и персональные межсетевые экраны встроены в ПО, которое установлено на одном компьютере, и защищают только данный компьютер; устройства персонального межсетевого экрана предназначены для защиты единственного компьютера или сети небольшого офиса. В данной главе будем рассматривать только межсетевые экраны, расположенные на границе сетевого периметра, потому что для остальных типов не важна топология сети.

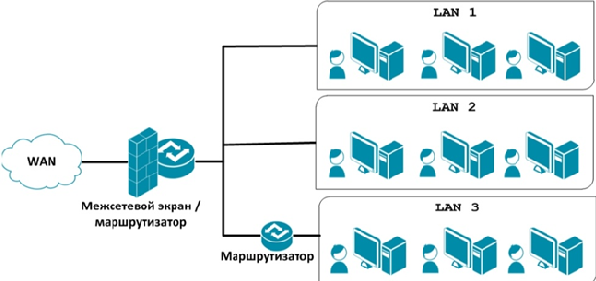

На рисунке показана типичная топология сети с межсетевым экраном, функционирующем в качестве маршрутизатора. Незащищаемая сторона межсетевого экрана соединена с единственным маршрутом, помеченным как WAN, защищаемая сторона соединена с тремя маршрутами, помеченными как LAN1, LAN2 и LAN3. Межсетевой экран действует как маршрутизатор трафика между WAN и различными маршрутами LAN. На рисунке один из маршрутов LAN также имеет маршрутизатор; часто внутри сети предпочтительнее использовать несколько уровней маршрутизаторов.

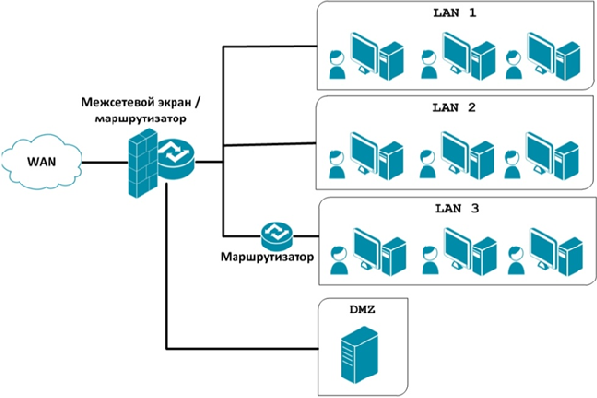

Многие аппаратные устройства межсетевого экранирования имеют функциональность, называемую DMZ – это сокращение от демилитаризованной зоны, которую устанавливают между воюющими странами. Хотя и не существует одного определения для DMZ, обычно они являются интерфейсами в межсетевом экране, для которых возможно задавать правила маршрутизации, и аналогичны интерфейсам, расположенным на защищаемой стороне межсетевого экрана. Основное различие состоит в том, что трафик, проходящий между DMZ и другими интерфейсами на защищаемой стороне межсетевого экрана, проходит через межсетевой экран, и к нему может применяться определенная политика. DMZ часто используется в том случае, если существуют хосты, которым необходимо, чтобы весь трафик обрабатывался политиками межсетевого экрана (например, для того, чтобы хосты в DMZ были бы специально усилены), но трафик от хостов к другим системам в сети также должен проходить через межсетевой экран. В DMZ располагают публично доступные сервера, такие как веб-сервер или почтовый сервер. Пример такой топологии показан на рисунке. Трафик из интернета проходит через межсетевой экран и маршрутизируется к системам, расположенным с защищаемой стороны межсетевого экрана, или к системам в DMZ. Трафик между системами, расположенными на защищенной стороне, и системами, расположенными в DMZ, проходит через межсетевой экран, и к ним могут применяться политики межсетевого экрана.

Большинство сетевых архитектур является иерархическими. Это означает, что единственный маршрут извне разделяется на несколько маршрутов внутри сети. Считается, что эффективнее всего размещать межсетевой экран в том месте, где происходит разветвление маршрута. Преимущество этого состоит также и в том, что в этом случае не возникает вопроса, что считать "вне", а что считать "внутри". Тем не менее могут существовать также причины, по которым межсетевые экраны следует устанавливать внутри сети, например, для защиты одного множества компьютеров от другого. Если сетевая архитектура не является иерархической, то одни и те же политики межсетевого экрана должны использоваться для всех точек доступа в сеть. Часто забывают, что в сеть существует несколько входов и ставят межсетевой экран только на одном из них, оставляя остальные открытыми. В этом случае вредоносный трафик, который блокируется на основном входе, может проникнуть в сеть другими способами.

Некоторые производителя предлагают отказоустойчивые (НА) межсетевые экраны, что означает, что один межсетевой экран заменяется другим, если первый по каким-то причинам отказал. НА межсетевые экраны развертываются в паре в одном и том же месте сегмента сети, тем самым они оба имеют одни и те же внешние и внутренние соединения. Хотя НА межсетевые экраны и увеличивают надежность, они могут внести и дополнительные проблемы, так как возникает необходимость комбинировать логи между этими межсетевыми экранами, возможна также путаница у администраторов при конфигурировании таких межсетевых экранов (например, какой межсетевой экран пересылает изменения политики другому). Функциональность НА может предоставляться с помощью технологий, разработанных производителями.

3.5.1 Принципы построения окружения межсетевого экрана

- Простота (Keep It Simple). Данный принцип говорит о первом и основном, о чем надо помнить при разработки топологии сети, в которой функционирует межсетевой экран. Важно принимать наиболее простые решения – более безопасным является то, чем легче управлять. Трудно понимаемые функциональности часто приводят к ошибкам в конфигурации.

- Использовать устройства по назначению. Использование сетевых устройств для того, для чего они первоначально предназначались, в данном контексте означает, что не следует делать межсетевые экраны из оборудования, которое не предназначено для использования в качестве межсетевого экрана. Например, маршрутизаторы предназначены для выполнения маршрутизации; возможности фильтрования пакетов не являются их исходной целью, и это всегда надо учитывать при разработки окружения межсетевого экрана. Зависимость исключительно от возможности маршрутизатора обеспечивать функциональность межсетевого экрана опасна: он может быть легко переконфигурирован. Другим примером являются сетевые коммутаторы (switch): когда они используются для обеспечения функциональности межсетевого экрана вне окружения межсетевого экрана, они чувствительны к атакам, которые могут нарушить функционирование коммутатора. Во многих случаях гибридные межсетевые экраны и аппаратные устройства межсетевых экранов являются лучшим выбором, потому что они оптимизированы в первую очередь для функционирования в качестве межсетевых экранов.

- Создавать оборону вглубь. Оборона вглубь означает создание нескольких уровней защиты в противоположность наличию единственного уровня. Не следует всю защиту обеспечивать исключительно межсетевым экраном. Где может использоваться несколько межсетевых экранов, они должны использоваться. Где маршрутизаторы могут быть сконфигурированы для предоставления некоторого управления доступом или фильтрации, это следует сделать. Если ОС сервера может предоставить некоторые возможности межсетевого экрана, это следует применить.

- Уделять внимание внутренним угрозам. Наконец, если уделять внимание только внешним угрозам, то это приводит в тому, что сеть становится открытой для атак изнутри. Хотя это и маловероятно, но следует рассматривать возможность, что нарушитель может как-то обойти межсетевой экран и получить свободу действий для атак внутренних или внешних систем. Следовательно, важные системы, такие, как внутренние веб- или e-mail-серверы или финансовые системы, должны быть размещены позади внутренних межсетевых экранов или DMZ-зон.

В качестве итога заметим, что выражение "всю защиту можно взломать" особенно применимо к построению окружений межсетевого экрана. При развертывании межсетевых экранов следует помнить о перечисленных выше правилах для определения окружений, но в каждом случае могут иметь место свои собственные требования, возможно, требующие уникальных решений.

3.5.2 Архитектура с несколькими уровнями межсетевых экранов

Не существует никаких ограничений на то, где можно размещать в сети межсетевой экран. Межсетевые экраны могут располагаться на входах в границе логической сети, определяя понятия "внутри" и "вне" относительно межсетевого экрана, но администратор может захотеть иметь дополнительные границы внутри сети и развернуть дополнительные межсетевые экраны для обозначения этих границ. Использование нескольких уровней межсетевых экранов является типичным способом создания "обороны-в-глубь".

Типичная ситуация, когда требуется несколько уровней межсетевых экранов, расположенных в сети, это наличие внутренних пользователей с различными уровнями доверия. Например, необходимо защитить базу данных с учетными записями пользователей от сотрудников, которые не должны иметь к ней доступ. Это можно сделать, размещая один межсетевой экран на входе в сеть (предотвращая неограниченный доступ в сеть из интернета) и другой на входе во внутреннюю сеть, тем самым определяя границу отдела кадров. Внутренний межсетевой экран будет блокировать доступ к серверу базы данных любого извне сети отдела кадров, но разрешать ограниченный доступ к другим ресурсам в сети отдела кадров. Другим типичным примером использования межсетевых экранов внутри сети наряду с межсетевым экранов на входе в сеть является наличие недоверяемых пользователей, например, случайных посетителей, которым необходим доступ в интернет. Часто для посетителей создается возможность беспроводного доступа в сеть. Межсетевой экран между точками доступа и оставшейся внутренней сетью может предотвратить доступ посетителей в локальную сеть с привилегиями сотрудников.

Расположение межсетевого экрана внутри при наличии межсетевого экрана на входе должно быть тщательно спланировано, чтобы предотвратить случайные ошибки, влияющие на безопасность. При разработки политики для внутреннего межсетевого экрана могут быть сделаны неправильные предположения, что необходима достаточно слабая политика – например, если администратор внутреннего межсетевого экрана будет считать, что внешний межсетевой экран уже предотвращает основные типы нежелательного трафика, а администратор внешнего межсетевого экрана впоследствии изменит существующую политику, то для хостов за внутренним межсетевым экраном могут возникнуть дополнительные угрозы. Более хороший подход состоит в дублировании политики внешнего межсетевого экрана. Это может быть достаточно трудно, если эти межсетевые экраны не имеют возможности автоматически координировать свои политики, что бывает достаточно часто, если межсетевые экраны разработаны разными производителями.

Другой проблемой, связанной с использованием нескольких уровней межсетевых экранов, расположенных в сети, является возрастание сложности трассировки при возникновении каких-либо проблем. Если между пользователем и сервером находится один межсетевой экран, и пользователь не может соединиться с сервером, то достаточно проверить логи межсетевого экрана. Но при наличии нескольких межсетевых экранов необходимо определить последовательность их прохождения и проверить все логи. Наличие нескольких уровней шлюзов прикладного уровня особенно трудно, потому что каждый шлюз может изменить сообщение.

3.5.3 DMZ-сети

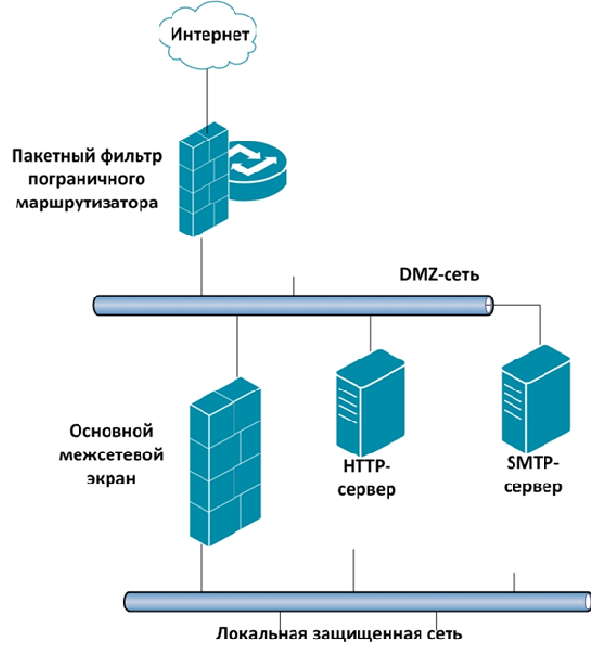

Конфигурация с одной DMZ-сетью

В большинстве случаев окружение межсетевого экрана образует так называемую DMZ-сеть или сеть демилитаризованной зоны.

DMZ-сети предназначены для расположения систем и ресурсов, которые не должны быть размещены во внутренних защищенных сетях, но к которым необходим доступ либо только извне, либо только изнутри, либо и извне, и изнутри. Причина в том, что никогда нельзя гарантировать, что эти системы и ресурсы не могут быть взломаны. Но взлом этих систем не должен автоматически означать доступ ко всем внутренним системам.

DMZ-сети обычно строятся с использованием сетевых коммутаторов и располагаются между двумя межсетевыми экранами или между межсетевым экраном и пограничным маршрутизатором. Хорошей практикой является размещение серверов удаленного доступа и конечных точек VPN в DMZ-сетях. Размещение этих систем в DMZ-сетях уменьшает вероятность того, что удаленные атакующие будут иметь возможность использовать эти серверы в качестве точки входа в локальные сети. Кроме того, размещение этих серверов в DMZ-сетях позволяет межсетевым экранам служить дополнительными средствами для контроля прав доступа пользователей, которые получают доступ с использованием этих систем к локальной сети.

Service Leg конфигурация

Одной из конфигураций DMZ-сети является так называемая "service leg" конфигурация межсетевого экрана. В этой конфигурации межсетевой экран имеет как минимум три сетевых интерфейса. Один сетевой интерфейс соединяется с интернетом, другой соединяется с внутренней сетью, третий сетевой интерфейс формирует DMZ-сеть. Такая конфигурация может привести к возрастанию риска для межсетевого экрана при DoS-атаке, которая будет нацелена на сервисы, расположенные в DMZ-сети. В стандартной конфигурации DMZ-сети DoS-атака, направленная на расположенные в DMZ-сети ресурс, такой как веб-сервер, будет воздействовать только на этот целевой ресурс. В service leg конфигурации DMZ-сети межсетевой экран берет на себя основной удар от DoS-атаки, потому что он должен проверять весь сетевой трафик перед тем, как трафик достигнет расположенного в DMZ ресурса. В результате это может повлиять на весь трафик организации, если на ее веб-сервер выполнена DoS-атака.

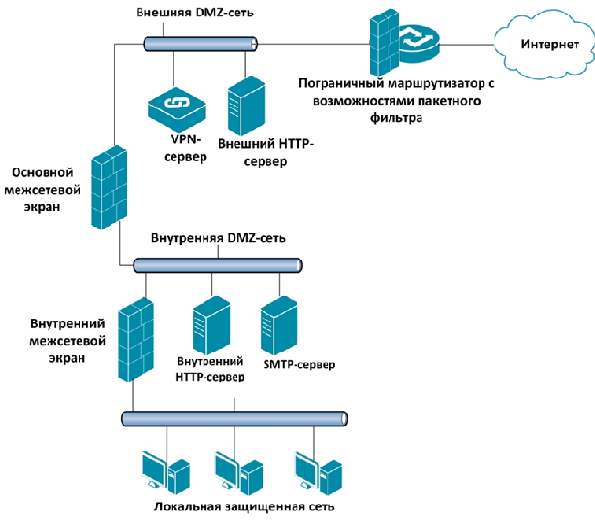

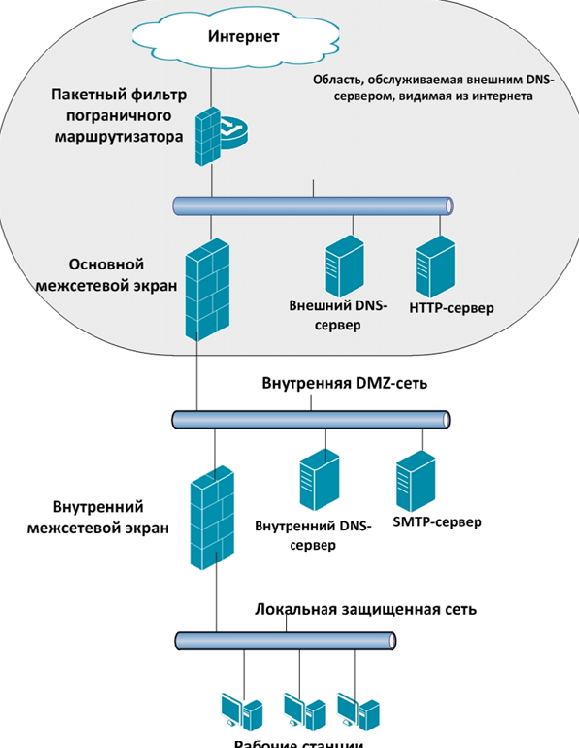

Конфигурация с двумя DMZ-сетями

При наличии большого числа серверов с разными требованиями доступа можно развернуть межсетевой экран с возможностями пограничного маршрутизатора и два внутренних межсетевых экрана и разместить все внешне доступные серверы во внешней DMZ между маршрутизатором и первым межсетевым экраном. Пограничный маршрутизатор будет фильтровать пакеты и обеспечивать защиту серверов, первый межсетевой экран будет обеспечивать управление доступом и защиту серверов внутренней DMZ в случае, если внешние сервера атакованы. Внутренне доступные серверы размещаются во внутренней DMZ, расположенной между основным и внутренним межсетевыми экранами; межсетевые экраны будут обеспечивать защиту и управление доступом для внутренних серверов, защищенных как от внешних, так и от внутренних атак.

Внешняя DMZ-сеть соединена с интернетом с использованием пакетного фильтра, который одновременно является пограничным маршрутизатором. Ранее обсуждалось, почему использование пакетного фильтра является более предпочтительным.

Основной межсетевой экран является VPN-шлюзом для удаленных пользователей; такие пользователи должны иметь ПО VPN-клиента для соединения с межсетевым экраном.

Входящий SMTP-трафик должен пропускаться основным межсетевым экраном.

Основной и внутренний межсетевые экраны должны поддерживать технологию анализа состояний и могут также включать возможности прикладного прокси. Основной межсетевой экран должен выполнять следующие действия:

- разрешать внешним пользователям, которые были аутентифицированы VPN-сервером, доступ в локальную сеть и DMZ-сеть;

- если основной межсетевой экран имеет SMTP-прокси, выполнять фильтрацию SMTP-трафика;

- разрешать исходящий трафик из локальной сети.

Внутренний межсетевой экран должен принимать входящий трафик только от основного межсетевого экрана и SMTP-сервера. Наконец, он должен разрешать все исходящие соединения от внутренних систем.

Чтобы сделать данный пример применимым к окружениям с более высокими требованиями к безопасности, могут быть добавлены следующие сервера и использованы следующие технологии:

- внутренний и внешний DNS-серверы, что обеспечит сокрытие внутренних систем;

- NAT для дальнейшего сокрытия внутренних систем;

- исходящий трафик от внутренних хостов может фильтроваться, что включает фильтрование трафика к определенным сайтам или сервисам в соответствии с политикой управления;

- может быть использовано несколько межсетевых экранов как для увеличения производительности, так и для разграничения трафика между отделами.

3.5.4 Конечные точки VPN

Другой функциональностью, которой обычно обладают межсетевые экраны, является возможность функционирования в качестве конечной точки VPN. VPN создается поверх существующей сетевой среды и протоколов с использованием дополнительных протоколов, обеспечивающих шифрование и целостность трафика.

VPN применяется для обеспечения безопасных сетевых соединений с использованием сетей, которые не являются доверяемыми. Например, технология VPN все чаще создается для предоставления удаленного доступа пользователя к сетям организации через интернет. Данная технология пользуется возрастающей популярностью, так как это существенно снижает издержки, связанные с возможностью безопасного удаленного доступа, по сравнению с использованием выделенных каналов связи. При использовании VPN соединение с интернетом может также использоваться для безопасного удаленного доступа пользователей к сетям и ресурсам организации.

С точки зрения используемого протокола, существует несколько возможных выборов для создания VPN. Наиболее часто используется семейство протоколов IPSec и протокол L2TP.

В большинстве случаев наиболее приемлемым является совмещение конечной точки VPN и межсетевого экрана. Как правило, межсетевой экран использует IPSec для соединения с удаленными системами, а к внутренним сетям передает незашифрованный трафик. Размещение конечной точки VPN позади межсетевого экрана означает, что VPN-трафик будет передаваться через межсетевой экран в зашифрованном виде, т.е. межсетевой экран не будет иметь возможность анализировать входящий или исходящий VPN-трафик, выполнять управление доступом, создавать логи, сканировать на вирусы и т.п.

Однако совмещение межсетевого экрана и конечной точки VPN имеет и свои негативные стороны. Одним из таких недостатков является высокая стоимость. Также, так как VPN-трафик должен быть зашифрован, то это существенно уменьшает производительность межсетевого экрана. Выполнение шифрования в аппаратуре может существенно увеличить производительность.

3.5.5 Интранет

Интранетом называется сеть, которая основана на тех же протоколах и, следовательно, может выполнять те же самые сервисы и приложения, которые используются в интернете, но без наличия соединения с интернетом. Например, сеть предприятия, построенная на семействе протоколов TCP/IP, можно рассматривать как интранет.

Большинство организаций в настоящее время имеет некоторый тип интранет. Во внутренней сети (интранет) могут быть созданы еще меньшие интранет, используя внутренние межсетевые экраны. Например, можно защитить свою собственную персональную сеть внутренним межсетевым экраном, и получившаяся защищенная сеть может рассматриваться как персональная интранет.

Так как интранет использует те же самые протоколы и прикладные сервисы, что и интернет, многие проблемы безопасности, существующие в интернете, также присутствуют в интранет.

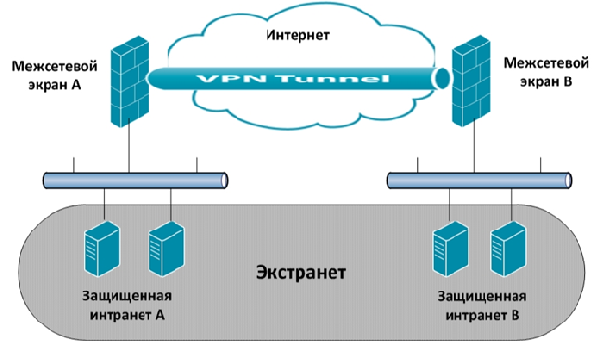

3.5.6 Экстранет

Термин экстранет применяется к сети, логически состоящей из трех частей: две интранет соединены между собой через интернет с использованием VPN. Экстранет может быть определена как business-to-business интранет. Эта сеть позволяет обеспечить ограниченный, управляемый доступ удаленных пользователей посредством той же формы аутентификации и шифрования, которые имеются в VPN.

Экстранет имеет те же самые характеристики, что и интранет, за исключением того, что экстранет использует VPN для создания защищенных соединений через публичный интернет. Целью интранет является предоставление доступа к потенциально чувствительной информации удаленным пользователям или организациям, но при этом запрещая доступ всем остальным внешним пользователям и системам. Экстранет использует протоколы TCP/IP и те же самые стандартные приложения и сервисы, которые используются в интернете.

3.5.7 Компоненты инфраструктуры: коммутаторы

Дополнительно к маршрутизаторам и межсетевым экранам, связь между системами обеспечивают такие инфраструктурные устройства, как коммутаторы (switches).

Основными инфраструктурными устройствами являются сетевые коммутаторы. Эти устройства функционируют на 2 уровне модели OSI. Основное отличие коммутаторов состоит в том, что они передают пакеты только нужному адресату, поэтому хосты, присоединенные к сети с помощью коммутаторов, не могут "подсматривать" трафик друг друга, и, как следствие, коммутаторы лучше подходят для создания DMZ-сетей и окружений межсетевых экранов.

Важно заметить, что коммутаторы не должны использоваться для предоставления каких-либо возможностей межсетевого экрана или обеспечения изолирования трафика вне окружения межсетевого экрана, так как коммутаторы не могут предотвращать возможные DoS-атаки.

3.5.8 Расположение серверов в DMZ-сетях

Где расположить серверы при наличии межсетевых экранов, зависит от многих факторов, включая количество DMZ, необходимость внешнего и внутреннего доступа к серверам, расположенным в DMZ, интенсивность трафика и чувствительность обрабатываемых данных. Невозможны абсолютно универсальные рекомендации по расположению серверов, но основные принципы должны быть следующими.

- Следует изолировать серверы таким образом, чтобы успешные атаки на них не могли причинить ущерба оставшейся части сети, в частности, не следует размещать внешне доступные серверы в защищенной сети.

- Следует защитить внешне доступные серверы с помощью пограничного маршрутизатора с возможностями пакетного фильтра.

- Следует разместить внутренне доступные серверы в DMZ-сетях, в которых обеспечивается защита как от внешних, так и от внутренних атак, поскольку обычно эти серверы содержат более чувствительные данные и к ним требуется более ограниченный доступ.

Определим некоторые принципы размещения серверов и систем. Хотя размещение серверов определяется каждой организацией отдельно, исходя из конкретных требований, все усилия должны быть направлены на защиту серверов как от внешних, так и от внутренних угроз, и на изоляцию успешных атак на серверы, чтобы они не влияли на оставшуюся часть сети.

Внешне доступные серверы

Внешне доступные НТТР-серверы, а также серверы каталога или DNS-серверы, могут быть размещены во внешней DMZ, т.е. между пограничным маршрутизатором с функциями пакетного фильтра и основным межсетевым экраном. Пограничный маршрутизатор может обеспечить некоторое управление доступом и фильтрацию трафика для серверов, а основной межсетевой экран – предотвратить создание соединений от серверов к внутренним системам, которые могут возникнуть, если серверы будут взломаны. В случае большого трафика и сильной загруженности серверов может использоваться высокоскоростной пограничный маршрутизатор с несколькими присоединенными DMZ для изолирования серверов в индивидуальных DMZ-сетях. Таким образом, если осуществляется DDoS-атака на некоторый сервер, другие сегменты сети не пострадают.

VPN- и Dial-in-серверы

Эти серверы лучше разместить во внешней DMZ, чтобы их трафик проходил в локальную сеть через основной межсетевой экран. Одна из возможных конфигураций состоит в совмещении VPN-сервера и межсетевого экрана, чтобы исходящий трафик мог быть зашифрован после того, как он будет отфильтрован, и входящий трафик может быть расшифрован и затем отфильтрован межсетевым экраном. Dial-in сервер должен быть размещен во внешней DMZ по тем же причинам.

Внутренние серверы

Внутренне доступные НТТР-серверы, SMTP-серверы и серверы каталога могут быть размещены во внутренней DMZ, т.е. между двумя межсетевыми экранами, основным и внутренним; при этом внутренний межсетевой экран отделяет внутреннюю DMZ от защищенной сети. Размещение этих систем во внутренней DMZ обеспечивает оборону вглубь, защищая как от внешних, так и от внутренних угроз. Если НТТР-прокси используется для исходящего трафика, размещение этих систем во внутренней DMZ обеспечивает большую защиту от внутренних и внешних угроз.

DNS-серверы

DNS является критическим сервисом в любом окружении, в котором используется интернет. В силу чувствительной природы данного сервиса, с одной стороны, и предоставления им информации о внешне доступных сервисах, с другой, необходимы специальные меры безопасности.

Во-первых, внутренние DNS-серверы должны быть отделены от внешних DNS-серверов. Например, DNS-сервер, который доступен всему миру, не должен содержать записей о системах, которые не должны быть доступны извне. Если такие записи о внутренних системах имеются во внешнем DNS-сервере, это даст возможность атакующему определить список целей для атаки. Следует поддерживать отдельно внутренний и внешний DNS-серверы либо использовать технологию, известную как split DNS, которая гарантирует, что информация о внутренних системах никогда не будет передана вовне.

Во-вторых, необходимо установить разрешенные типы доступа к DNS-серверу. Приложение DNS-сервера может выполняться с использованием двух транспортных протоколов: клиент обращается к серверу по протоколу UDP, а взаимодействие двух серверов DNS, выполняющих зонные пересылки, реализовано с использованием ТСР. Доступ к серверу DNS с использованием ТСР должен быть ограничен только для тех серверов DNS, которые должны выполнять зонные пересылки. Основной риск, который существует при функционировании DNS, состоит в модификации передаваемой информации. Например, если сервер допускает неаутентифицированные запросы и ответы DNS, атакующий может модифицировать информацию, в результате чего сетевой трафик будет перенаправлен на другой хост. На рисунке показан пример топологии сети с двумя DNS-серверами. Внутренний DNS-сервер должен быть сконфигурирован для разрешения имен внутренних серверов, чтобы внутренние пользователи могли соединяться с ними, всеми серверами в DMZ и интернетом. Внешний DNS-сервер должен обеспечивать разрешение имен самого DNS-сервера и серверов во внешней DMZ, но не во внутренней сети. Как результат, серверы во внешней DMZ будут видимы в интернете.

3.6 Планирование и внедрение межсетевого экрана

Рассмотрим проблемы, связанные с планированием и внедрением межсетевого экрана. Успешное развертывание межсетевого экрана может быть достигнуто четким, шаг за шагом определенным планированием и последующей реализацией этого плана. Использование для развертывания подхода, основанного на этапах, может минимизировать непредвиденные проблемы и определить потенциальные подводные камни. Рассмотрим основные этапы планирования и внедрения межсетевого экрана:

- Планирование. На первом этапе необходимо определить все требования к межсетевому экрану, которые необходимо выполнить для реализации политики безопасности.

- Конфигурирование. Второй этап включает все аспекты конфигурирования платформы, на которой выполняется межсетевой экран. Это подразумевает установку аппаратуры и ПО, а также разработку правил.

- Тестирование. Следующий этап включает реализацию и тестирование прототипа в лабораторном или тестовом окружении. Исходная цель тестирования состоит в оценке функциональностей, производительности, масштабируемости и безопасности, а также в определении различных проблем, таких как интероперабельность, с различными компонентами другого ПО.

- Развертывание. После того, как тестирование завершено, и все проблемы решены, на следующем этапе следует развертывать межсетевой экран в реальных условиях.

- Управление. После того, как межсетевой экран развернут, необходимо управлять им в течение всего жизненного цикла его компонент и решать возникающие проблемы.

3.6.1 Планирование

На этапе планирования осуществляется выбор межсетевого экрана и определение, какую именно политику безопасности должен реализовывать межсетевой экран. Для этого необходимо оценить возможные риски:

- Идентифицировать угрозы и уязвимости для каждой информационной системы.

- Определить потенциальное воздействие и величину вреда, который может нанести потеря конфиденциальности, целостности или доступности информационных активов организации или предоставляемых ею сервисов.

- Проанализировать возможности управления выбранным межсетевым экраном.

Основные принципы, которым необходимо следовать при планировании развертывания межсетевого экрана:

- Использовать устройства по назначению. Например, маршрутизаторы предназначены для выполнения маршрутизации, они не могут выполнять сложного фильтрования, которое может означать избыточную нагрузку на процессор маршрутизатора. Также считается, что межсетевые экраны не должны предоставлять сервисов, которые не относятся к безопасности, такие как веб-сервер или почтовый сервер.

- Создавать оборону в глубь. Это означает наличие нескольких уровней обороны. В этом случае при компрометации одного компонента атака может быть отражена другим. В случае межсетевых экранов это может быть реализовано использованием нескольких межсетевых экранов, один из которых расположен на границе сетевого периметра, другой на границе отдела с чувствительной информацией или на защищаемом компьютере. Чтобы оборона вглубь была более эффективной, межсетевые экраны должны быть частью общей программы обеспечения безопасности, которая включает и другие технологии, такие как обнаружение вредоносного кода и IDS.

- Уделять внимание внутренним угрозам. Если уделять внимание исключительно внешним угрозам, то сеть становится открытой для атак изнутри. Эти угрозы могут исходить не только непосредственно от сотрудников, но могут возникнуть в результате того, что внутренние хосты инфицированы вредоносным кодом или каким-то другим способом скомпрометированы внешними атакующими. Важно, чтобы внутренние системы были расположены за внутренним межсетевым экраном, который фильтрует не только входящий, но и исходящий трафик.

Следует помнить, что выражение "все правила предназначены для того, чтобы их нарушать" применимо и к межсетевым экранам. В каждой сети могут существовать какие-то уникальные требования и особенности, которые требуют уникальных решений.

При выборе межсетевого экрана следует проанализировать потребности организации и возможности межсетевого экрана:

-

Назначение межсетевого экрана

- Что должно защищаться (периметр, внутренние отделы, удаленный офис, отдельные хосты, конкретные сервисы, мобильные клиенты и т.п.).

- Какие типы технологий межсетевых экранов лучше всего подходят для трафика, который должен быть защищен (фильтрование пакетов, анализ состояния, прикладной межсетевой экран, шлюз прикладного прокси и т.п.).

- Какие дополнительные возможности безопасности – такие как возможности обнаружения проникновения, VPN, фильтрование содержимого – должен поддерживать межсетевой экран.

-

Возможности управления межсетевым экраном

- Какие протоколы должен поддерживать межсетевой экран для удаленного управления, например, НТТР-поверх-SSL, SSH или доступ по последовательному порту.

- Могут ли быть отключены протоколы удаленного управления, если они не приемлемы для организации и не соответствуют ее организационной политике.

- Может ли удаленное управление быть ограничено определенными интерфейсами на межсетевом экране и IP-адресами источника, например, принадлежащими конкретной внутренней сети.

- Поддерживает ли межсетевой экран централизованное управление несколькими устройствами (не обязательно только межсетевыми экранами) от одного производителя.

- Если централизованное управление возможно, выполняется ли оно специфичным для производителя приложением или может выполняться стандартными приложениями, например, через веб-интерфейс.

-

Производительность – обычно особенно важно для межсетевых экранов, расположенных на границы сетевого периметра.

- Какую пропускную способность, максимальное количество одновременно открытых соединений, соединений в секунду может обеспечивать межсетевой экран.

- Возможна ли балансировка нагрузки и резервирование для гарантирования высокой отказоустойчивости.

- Что является более предпочтительным – аппаратный или программный межсетевой экран.

-

Интеграция

- Требуется ли для межсетевого экрана специализированная аппаратура для корректной интеграции в сетевую инфраструктуру организации (специфические требования подключения к электричеству, специфический тип сетевого интерфейса (NIC), специфические устройства резервного копирования и т.п.).

- Необходима ли для межсетевого экрана совместимость с другими устройствами в сети или сервисами, которые обеспечивают безопасность.

- Существует ли интеропрерабельность логов, создаваемых межсетевым экраном, с существующими системами управления логами.

- Потребует ли установка межсетевого экрана каких-либо изменений в других сегментах сети.

-

Физическое окружение – обычно рассматривается для межсетевых экранов, установленных в сети, но может также применяться к централизованным компонентам межсетевых экранов для хостов.

- Где будет физически располагаться межсетевой экран и как будет гарантироваться его физическая защита.

- Достаточно ли силового кабеля, кондиционеров, сетевых соединений в том месте, где будет располагаться межсетевой экран.

-

Персонал

- Кто несет ответственность за управление межсетевым экраном.

- Необходимо ли обучение системных администраторов перед внедрением межсетевого экрана.

-

Будущие потребности

- Какие могут возникнуть потребности в будущем (планируется переход на IPv6, ожидаемые требования к пропускной способности, совместимость с регламентными требованиями и т.п.).

Также при покупке и внедрении персональных межсетевых экранов и межсетевых экранов для хостов следует рассмотреть:

- Удовлетворяют ли рабочие станции и сервера минимальным системным требованиям, которые необходимы для функционирования межсетевого экрана.

- Будет ли межсетевой экран совместим с другим ПО обеспечения безопасности на рабочей станции или сервере (например, с ПО обнаружения вредоносного кода).

- Возможно ли централизованное управление межсетевым экраном и могут ли политики, которые обеспечивают безопасность организации, автоматически загружаться на клиентские машины.

- Могут ли отчеты о нарушениях с межсетевого экрана передаваться на центральный сервер.

- Может ли блокироваться межсетевой экран кем-либо, кроме администратора, и может ли кто-либо изменить установки межсетевого экрана.

- Будет ли межсетевой экран конфликтовать с персональным межсетевым экраном, встроенным в ОС. Если да, то как легко преодолеть этот конфликт.

3.6.2 Конфигурирование

Этап конфигурирования включает все аспекты конфигурирования платформы межсетевого экрана. Это включает установку аппаратуры и ПО, конфигурирование политик, конфигурирование создания логов и оповещений, интегрирование межсетевого экрана в сетевую архитектуру.

Установка аппаратуры и ПО

После того, как межсетевой экран выбран и приобретен, для программного межсетевого экрана необходимо установить аппаратуру, ОС и лежащее в основе ПО. Далее, как для аппаратных, так и для программных межсетевых экранов следует установить все изменения и модификации, предусмотренные производителем. На этом этапе межсетевой экран должен быть усилен, чтобы уменьшить риск появления уязвимостей и защитить систему от неавторизованного доступа. Также в этот момент следует установить консоль удаленного доступа.

Во время инсталляции и конфигурирования только администратор должен иметь возможность управлять межсетевым экраном. Все остальные сервисы управления межсетевым экраном, такие как SNMP, должны быть запрещены. Они должны оставаться запрещенными до тех пор, пока они явно не станут нужны. Если межсетевой экран поддерживает отдельные административные учетные записи для администраторов с разными правами доступа, в данный момент следует сконфигурировать эти учетные записи.

Конфигурировать межсетевой экран следует в помещении, в которое отсутствует неавторизованный доступ.

Для анализа проблем очень важно иметь возможность сравнения логов нескольких систем, поэтому внутренние часы каждого межсетевого экрана должны быть корректно установлены. Лучшим способом сделать это является наличие авторизованного источника времени, с которым будут синхронизироваться все часы.

Конфигурирование политики

После того, как аппаратура и ПО установлены и обеспечена их безопасность, необходимо создать политику межсетевого экрана. Некоторые межсетевые экраны реализуют политику с помощью явно заданных правил; другие требуют конфигурирования установок межсетевого экрана, из которых затем будут созданы внутренние правила. Конечным результатом является набор правил, называемый ruleset, который описывает функционирование межсетевого экрана. Последовательность правил в наборе существенно влияет на производительность межсетевого экрана. Большинство межсетевых экранов также позволяют конфигурировать параметры, которые задают окружение межсетевого экрана, например, кто может просматривать или изменять правила, где находятся внешние DNS-сервера и сервера синхронизации времени.

Задание этих параметров также должно соответствовать политики безопасности организации. Трафик к этим системам должен также обрабатываться правилами межсетевого экрана. Для создания набора правил, во-первых, следует определить типы трафика (протоколы, адреса источников и получателей и т.п.), которые требуются как расположенным в сети приложениям, так и самому межсетевому экрану. Это должно включать протоколы, которые необходимы самому межсетевому экрану (DNS, SNMP, NTP, создание логов и т.п.).

Детали создания набора правил зависят от типа межсетевого экрана и специфичны для каждого продукта. Например, многие межсетевые экраны последовательно сравнивают трафик с правилами до тех пор, пока не будет найдено соответствие. Для таких межсетевых экранов правила, которые соответствуют наибольшему количеству трафика, должны располагаться как можно выше в списке, чтобы увеличить производительность межсетевого экрана. Некоторые межсетевые экраны могут иметь более сложные способы обработки набора правил, такие как сначала проверка правил "drop (deny)", а затем проверка правил "allow".

Большинство межсетевых экранов позволяет вводить комментарий для каждого правила в наборе. Написание таких комментариев важно, чтобы в дальнейшем можно было вспомнить, почему то или иное правило было написано. Комментарии также полезны для проверки набора правил. Все изменения и соответствующие комментарии должны записываться в логах управления конфигурацией.

Если требуется, чтобы несколько межсетевых экранов имели одни и те же наборы правил, то эти правила следует синхронизовать между этими межсетевыми экранами. Обычно способ выполнить это зависит от производителя. Заметим также, что межсетевые экраны могут также иметь политики, которые зависят от их расположения в сети. Например, организация может захотеть иметь только один межсетевой экран, функционирующий как VPN-шлюз, а правила фильтрования для не-VPN трафика будут одинаковы на всех межсетевых экранах. Следовательно, важно иметь возможность синхронизовать только те правила, которые являются общими для всех межсетевых экранов.

Конфигурирование создания логов и оповещений

Следующим шагом является установка логов и оповещений. Создание логов является критичным шагом для обеспечения отказоустойчивости и восстановления после сбоев, а также для гарантирования, что на межсетевой экран установлена корректная конфигурация с точки зрения безопасности. Правильно созданные логи также предоставляют жизненно важную информацию при расследовании инцидентов, связанных с безопасностью. В любом случае межсетевой экран должен быть сконфигурирован как для хранения логов локально, так и для отсылки их в централизованную инфраструктуру управления логами. Ограниченность ресурсов, возможности создания логов межсетевым экраном и другие ситуация могут ухудшать возможность хранения логов как локально, так и централизованно.

Решение о том, что записывать в логи и как долго их хранить может меняться в зависимости от ситуации. Например, администратор может решить записывать в лог все разрешенные входящие соединения, тем самым он сможет проанализировать в дальнейшем, что не был разрешен нежелательный трафик. В другом случае он может не захотеть записывать в лог все разрешенные входящие соединения, потому что их огромное количество, и такие логи требуют огромного количества ресурсов. Аналогично, некоторые администраторы не захотят записывать в логи весь запрещенный межсетевым экраном входящий трафик, потому что количество сканирований в их сети очень велико, но никаких действий в ответ на это не предполагается. Однако в других случаях администратор может захотеть знать о сканированиях, так как это может указывать о потенциальной атаке.

Если межсетевой экран поддерживает возможность создания нескольких административных учетных записей с различными возможностями, следует создать одну или несколько административных учетных записей с доступом по чтению к логам. Такие креденциалы следует использовать при выполнении задач, связанных с только чтением, таких как аудит и периодический анализ логов.

В дополнение к конфигурированию логов необходимо установить оповещения в реальном времени для уведомления администраторов о важных событиях, которые произошли на межсетевом экране. Уведомления могут включать следующее:

- Любая модификация или запрещение правил межсетевого экрана.

- Перезапуск системы, нехватка дискового пространства и другие события функционирования ОС.

- Практически все системы межсетевого экрана обеспечивают ту или иную функциональность создания логов. Как обсуждалось ранее, логи в прикладном прокси являются более объемными, чем логи пакетных фильтров или межсетевых экранов с анализом состояния. Причина в том, что прикладные фильтры анализируют большее число уровней стека протоколов, чем пакетные фильтры.

- Наиболее широко используемым приложением для создания логов является syslog в ОС UNIX. UNIX syslog предназначен для централизованного создания логов, кроме того он имеет много опций для их проверки и обработки. Данная программа создания логов доступна практически во всех основных ОС, включая Windows NT, 2xxx и все разновидности UNIX и Linux.

- После того, как логи межсетевого экрана будут переданы централизованному серверу логов, могут использоваться различные пакеты для их обработки. Логи, совместимые с syslog, могут также подаваться в качестве входа в пакеты анализа проникновения и использоваться для судебного расследования.

- Те межсетевые экраны, которые не поддерживают интерфейса syslog, должны использовать свою собственную внутреннюю функциональность создания логов. В зависимости от платформы межсетевого экрана, существует много инструментальных пакетов третьих фирм для поддержки и обработки логов.

Тестирование

Перед развертыванием межсетевой экран должен быть протестирован и оценен, чтобы гарантировать, что он работает корректно. Тестирование должно выполняться в тестовой сети, не соединенной с реальной сетью. При этом такая тестовая сеть должна максимально повторять производственную, включая топологию сети и сетевой трафик, который будет проходить через межсетевой экран. Тестирование должно проверять следующие параметры:

- Подключение. Пользователи могут устанавливать и поддерживать соединения через межсетевой экран.

- Набор правил. Разрешенный трафик пропускается политикой, не разрешенный трафик блокируется. Проверка набора правил должна включать как просмотр их вручную, так и тестирование работы правил.

- Совместимость с приложениями. Межсетевые экраны для хостов и персональные межсетевые экраны не препятствуют и не влияют на работу существующих приложений. Это включает сетевые взаимодействия между компонентами приложения. Межсетевой экран, расположенный в сети, не влияет на приложения, имеющие компоненты, которые должны взаимодействовать по сети (например, клиент-серверное ПО).

- Управление. Администраторы могут конфигурировать и управлять межсетевым экраном эффективно и безопасно.

- Создание логов. Функция создания и управления логами соответствует политике и стратегии организации.

- Производительность. Обеспечивается адекватная производительность при нормальном и пиковом использовании. Во многих случаях лучшим способом протестировать производительность является использование генераторов симуляторов трафика, которые создадут аналоги реальных характеристик ожидаемого трафика. Можно также выполнить симуляцию DoS-атак. Тестирование должно включать проверку, что различные приложения проходят через межсетевой экран, особенно те, на которые влияет пропускная способность сети или проблемы, связанные с задержкой.

- Безопасность реализации. Реализация межсетевого экрана сама может содержать уязвимости, которые может использовать атакующий. Следует выполнить оценку уязвимостей различных компонент межсетевого экрана.

- Интероперабельность компонент. Компоненты межсетевого экрана должны совместно корректно функционировать. Это особенно важно, если используются компоненты от разных производителей.

- Синхронизация политики. Если несколько межсетевых экранов должны выполнять синхронизованную политику или группу правил, то следует протестировать функционирование синхронизации в различных сценариях (например, если один или несколько узлов находятся в режиме off-line).

- Дополнительные возможности. Дополнительные возможности, которые будут использоваться межсетевым экраном, такие как VPN и обнаружение вредоносного кода, должны быть протестированы, чтобы гарантировать их корректную работу.

3.6.3 Развертывание

После завершения тестирования и решения всех проблем начинается этап развертывания. Перед этим следует уведомить всех пользователей, на которых может повлиять развертывание межсетевого экрана. Любые изменения, которые необходимо сделать в связи с развертыванием межсетевого экрана, должны рассматриваться как часть развертывания самого межсетевого экрана. Политика безопасности, определяемая конфигурацией межсетевого экрана, должна быть добавлена в общую политику безопасности организации, и любые изменения в его конфигурации должны интегрироваться с процессами управления конфигурациями в организации. Если развертывается несколько межсетевых экранов, необходим последовательный подход. Возможно также пилотное развертывание, которое помогает выявить и решить возможные проблемы и конфликты.

Необходимо интегрировать межсетевой экран с другими элементами сети, с которыми межсетевой экран взаимодействует. Так как обычно межсетевые экраны расположены в тех же сегментах сети, что и маршрутизаторы, межсетевой экран должен быть интегрирован в структуру маршрутизации сети. Это часто означает замену маршрутизатора, который располагался в том же самом месте в сетевой топологии, что и заменяющий его межсетевой экран. Это может также означать изменение таблиц маршрутизации на других маршрутизаторах. Если элементы в сети используют динамическую маршрутизацию, также необходимо выполнить соответствующие изменения. Если межсетевой экран устанавливается в системе с обеспечением отказоустойчивости, то также может понадобиться изменение конфигурации.

3.6.4 Управление

Последний этап является наиболее длительным, потому что он включает сопровождение архитектуры, политик, ПО межсетевого экрана и других компонент, которые были развернуты. Одним из типичных действий при сопровождении является обновление и последующее тестирование межсетевого экрана. Может также понадобиться изменять правила политик при обнаружении новых угроз и изменении требований, таких, например, как установка новых приложений или хостов. Также важно следить за производительностью различных компонент межсетевого экрана, чтобы гарантировать, что потенциальные проблемы с ресурсами будут вовремя обнаружены. Для определения угроз должны постоянно просматриваться логи и оповещения. Другой важной задачей является периодическое тестирование для проверки того, что правила межсетевого экрана обрабатывают трафика так, как ожидалось. Также необходимо периодически выполнять резервное копирование политик и наборов правил межсетевого экрана. Некоторые межсетевые экраны могут хранить эту информацию в нескольких форматах, таких как бинарный формат, который используется для конфигурирования межсетевого экрана, и текстовый формат, который может быть проанализирован человеком. Если доступно несколько форматов, то резервное копирование необходимо делать для всех.

Изменения набора правил или политик межсетевого экрана влияют на безопасность, и этим следует управлять как частью формального процесса управления конфигурацией. Многие межсетевые экраны выполняют аудит изменений как часть собственного административного интерфейса, но это не означает отслеживания изменений политики. Как минимум необходимо хранить изменения всех решений политики и наборов правил. Большинство межсетевых экранов предусматривают ограничения, которые могут быть сделаны в наборе правил, например, ограничения, связанные с адресами, с которых администраторы могут вносить такие изменения.

Инциденты безопасности

Не существует простого ответа на вопрос, что такое инцидент безопасности.

В общем случае инцидентом безопасности является любое событие, в котором неавторизованный индивид получает или пытается получить доступ к компьютерным системам или ресурсам, на которые у него нет привилегий. Серьезность инцидента может отличаться, и компания сама дает строгое определение инциденту безопасности.

При высоком уровне шкалы строгости инцидентом безопасности может считаться зондирование сети или системы, которое может использоваться для изучения топологии сети. Если такое зондирование выполняет неавторизованный пользователь, инцидент безопасности имеет место. При большом количестве подобных событий большинство компаний предпочитают считать, что данные события не являются инцидентом безопасности.

При среднем уровне шкалы строгости инцидентом безопасности можно считать ту или иную форму активных попыток получения неавторизованного доступа к компьютерной системе. При низком уровне шкалы инцидентом может считаться любая успешная попытка получения неавторизованного доступа к системе или ресурсам. Эти события потенциально могут ликвидировать доступность ресурсов и, следовательно, являются серьезными. При идентификации инцидента некоторые организации могут попытаться преследовать нарушителя. В любом случае, инцидент должен быть зарегистрирован.

В сущности, определение инцидента безопасности определяется политикой безопасности организации.

Межсетевые экраны являются важными элементами при определении инцидента безопасности – они указывают на корреляцию событий. Корреляцию событий обеспечивает тот факт, что межсетевые экраны являются рубежом, который должны пересечь все сетевые атаки, чтобы войти в сеть. Это ставит межсетевой экран в уникальное положение по анализу неавторизованной деятельности. По этой причине все межсетевые экраны и другие системы, создающие логи, такие, как IDS, должны выполнять синхронизацию времени. Наиболее общим механизмом для синхронизации времени является network time protocol (NTP).

Создание резервных копий межсетевых экранов

Создание и сопровождение резервных копий является ключевой точкой в любой политике администрирования межсетевого экрана. Для всех межсетевых экранов должно выполняться ежедневное создание резервных копий.

В принципе, на всех межсетевых экранах всегда должны создаваться полные резервные копии. В инкрементальных резервных копиях нет необходимости.

Обычно бывает трудно реализовать централизованную схему управления резервными копиями, потому что предоставление доступа к централизованному серверу резервных копий, который обычно расположен за межсетевым экраном, будет представлять большой риск с точки зрения секретности резервных копий. Следовательно, большинство межсетевых экранов должно использовать свои собственные устройства архивирования.

Также желательно (но не всегда возможно) использовать межсетевые экраны, у которых все критичные файловые системы расположены на CDROM.