|

Прошел курс "Безопасность информационных систем". 18 марта, осуществил оплату. До сих пор не пришел сертификат на почту в pdf. |

Защита информации в информационных системах и компьютерных сетях

Методология анализа защищенности информационной системы

При разработке архитектуры и создании инфраструктуры корпоративной ИС неизбежно встает вопрос о её защищенности от угроз. Решение вопроса состоит в подробном анализе таких взаимно пересекающихся видов работ, как реализация ИС и её аттестация, аудит и обследование безопасности ИС [Астахов А.Н., 2002].

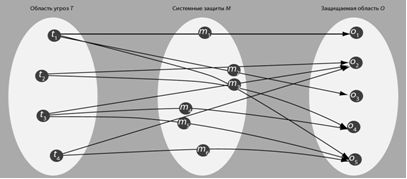

Основой формального описания систем защиты традиционно считается модель системы защиты с полным перекрытием (рис. 5.1), в которой рассматривается взаимодействие "области угроз", "защищаемой области" и "системы защиты". Таким образом, имеем три множества:  — множество угроз безопасности,

— множество угроз безопасности,  — множество объектов (ресурсов) защищенной системы,

— множество объектов (ресурсов) защищенной системы,  — множество механизмов безопасности АС.

— множество механизмов безопасности АС.

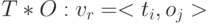

Элементы этих множеств находятся между собой в определенных отношениях, собственно и описывающих систему защиты. Для описания системы защиты обычно используется графовая модель. Множество отношений угроза-объект образует двухдольный граф  . Цель защиты состоит в том, чтобы перекрыть все возможные ребра в графе. Это достигается введением третьего набора

. Цель защиты состоит в том, чтобы перекрыть все возможные ребра в графе. Это достигается введением третьего набора  ; в результате получается трехдольный граф

; в результате получается трехдольный граф  .

.

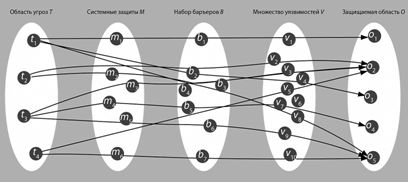

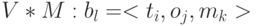

Развитие модели предполагает введение еще двух элементов (рис. 5.2). Здесь  — набор уязвимых мест, определяемый подмножеством декартова произведения

— набор уязвимых мест, определяемый подмножеством декартова произведения  . Под уязвимостью системы защиты понимают возможность осуществления угрозы

. Под уязвимостью системы защиты понимают возможность осуществления угрозы  в отношении объекта

в отношении объекта  . (На практике под уязвимостью системы защиты обычно понимают, те свойства системы, которые либо способствуют успешному осуществлению угрозы, либо могут быть использованы злоумышленником для её осуществления).

. (На практике под уязвимостью системы защиты обычно понимают, те свойства системы, которые либо способствуют успешному осуществлению угрозы, либо могут быть использованы злоумышленником для её осуществления).

Определим B как набор барьеров, определяемый декартовым произведением  , представляющих собой пути осуществления угроз безопасности, перекрытые средствами защиты. В результате получаем систему, состоящую из пяти элементов:

, представляющих собой пути осуществления угроз безопасности, перекрытые средствами защиты. В результате получаем систему, состоящую из пяти элементов:  , описывающую систему защиты с учетом наличия уязвимостей.

, описывающую систему защиты с учетом наличия уязвимостей.

Для системы с полным перекрытием для любой уязвимости имеется устраняющий ее барьер. Иными словами, в подобной системе защиты для всех возможных угроз безопасности существуют механизмы защиты, препятствующие осуществлению этих угроз. Данное условие является первым фактором, определяющим защищенность ИС, второй фактор — "прочность" и надёжность механизмов защиты.

В идеале каждый механизм защиты должен исключать соответствующий путь реализации угрозы. В действительности же механизмы защиты обеспечивают лишь определённую степень сопротивляемости угрозам безопасности. Поэтому в качестве характеристик элемента набора барьеров  может рассматриваться набор

может рассматриваться набор  , где

, где  — вероятность появления угрозы,

— вероятность появления угрозы,  — величина ущерба при удачном осуществлении угрозы в отношении защищаемых объектов (уровень серьезности угрозы), а

— величина ущерба при удачном осуществлении угрозы в отношении защищаемых объектов (уровень серьезности угрозы), а  — степень сопротивляемости механизма защиты

— степень сопротивляемости механизма защиты  , характеризующаяся вероятностью его преодоления.

, характеризующаяся вероятностью его преодоления.

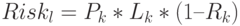

Надёжность барьера  характеризуется величиной остаточного риска

характеризуется величиной остаточного риска  , связанного с возможностью осуществления угрозы

, связанного с возможностью осуществления угрозы  в отношении объекта информационной системы

в отношении объекта информационной системы  при использовании механизма защиты mk. Эта величина определяется по формуле:

при использовании механизма защиты mk. Эта величина определяется по формуле:  . Для нахождения примерной величины защищенности

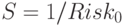

. Для нахождения примерной величины защищенности  можно использовать следующую простую формулу:

можно использовать следующую простую формулу:  , где

, где  является суммой всех остаточных рисков,

является суммой всех остаточных рисков, ![(0<[P_k , L_k ]<1)](/sites/default/files/tex_cache/dd00415ac1cc53f49da92d31c00489ed.png) ,

,  .

.

Суммарная величина остаточных рисков характеризует приблизительную совокупную уязвимость системы защиты, а защищенность определяется как величина, обратная уязвимости. При отсутствии в системе барьеров  , "перекрывающих" выявленные уязвимости, степень сопротивляемости механизма защиты

, "перекрывающих" выявленные уязвимости, степень сопротивляемости механизма защиты  принимается равной нулю.

принимается равной нулю.

На практике получение точных значений приведенных характеристик барьеров затруднено, поскольку понятия угрозы, ущерба и сопротивляемости механизма защиты трудно формализовать. Так, оценку ущерба в результате несанкционированного доступа к информации политического и военного характера точно определить вообще невозможно, а определение вероятности осуществления угрозы не может базироваться на статистическом анализе. Построение моделей системы защиты и анализ их свойств составляют предмет "теории безопасных систем", еще только оформляющейся в качестве самостоятельного направления.

Вместе с тем, для защиты информации экономического характера, допускающей оценку ущерба, разработаны стоимостные методы оценки эффективности средств защиты. Для этих методов набор характеристик барьера дополняет величина  затраты на построение средства защиты барьера

затраты на построение средства защиты барьера  . В этом случае выбор оптимального набора средств защиты связан с минимизацией суммарных затрат

. В этом случае выбор оптимального набора средств защиты связан с минимизацией суммарных затрат  , состоящих из затрат

, состоящих из затрат  на создание средств защиты и возможных затрат в результате успешного осуществления угроз

на создание средств защиты и возможных затрат в результате успешного осуществления угроз  .

.

Формальные подходы к решению задачи оценки защищенности из-за трудностей, связанных с формализацией, широкого практического распространения не получили. Значительно более действенным является использование неформальных классификационных подходов. Для этого применяют категорирование: нарушителей (по целям, квалификации и доступным вычислительным ресурсам); информации (по уровням критичности и конфиденциальности); средств защиты (по функциональности и гарантированности реализуемых возможностей), эффективности и рентабельности средств защиты и т. п.