Методологии построения систем безопасности

Подсистема контроля информационного потока

Назначение подсистемы контроля информационного потока в ИТ-решении состоит в том, чтобы обеспечить выполнение политик безопасности посредством управления потоком информации в пределах компьютерного решения, воздействия на видимость информации в компьютерном решении и гарантирования целостности информации, протекающей внутри компьютерного решения. Подсистема контроля информационного потока может зависеть от надежных мандатов и механизмов контроля доступа.

Эта подсистема может передавать подсистеме аудита безопасности информацию о событиях, а та, в свою очередь, может осуществлять анализ либо в реальном времени, либо заключительный. Подсистема контроля информационного потока может на основании предупреждающих сообщений от подсистемы аудита безопасности выполнять корректирующие действия. Согласно Общим критериям в подсистему контроля информационного потока могут быть включены следующие функциональные требования:

- разрешение или запрещение потока;

- отслеживание потока и выполнение над ним действий;

- передача служб и окружения: открытие надежного канала, открытие надежного пути, соглашения среды, ручное перемещение, импорт или экспорт между доменами;

- механизмы наблюдаемости: для блокировки криптографии (шифрование);

- механизмы хранения: криптографические и аппаратные модули безопасности;

- наблюдательно-принудительные механизмы: привязка атрибутов и активов, перехват событий, компоненты принятия решений и ведения журналов, мониторинг сохраненных данных, откат, защита остаточной информации и уничтожение.

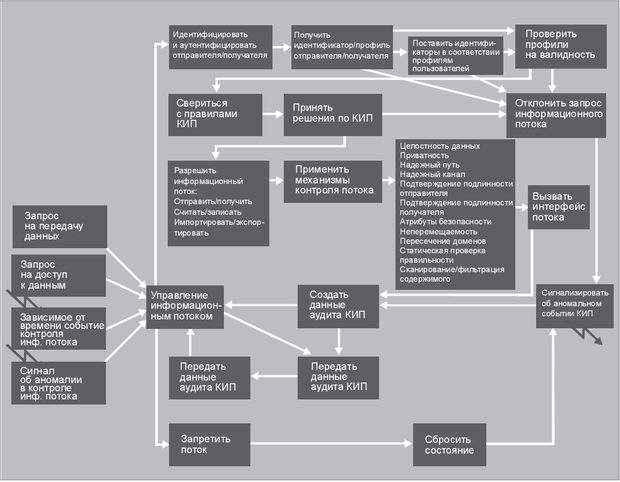

Замкнутый процесс для подсистемы контроля информационного потока представлен на рис. 2.8.

Подсистема подлинности и мандатов

Назначение мандатной подсистемы в ИТ-решении состоит в том, чтобы создавать, распределять и управлять объектами данных, которые несут в себе информацию о подлинности и разрешениях для сетей, платформ, процессов и подсистем безопасности в пределах компьютерного решения. В некоторых приложениях мандатные системы могут быть нужны для того, чтобы придерживаться легальных критериев при создании и поддержании надежной идентификации, используемой в обязательных транзакциях.

Для управления распределением, целостностью и точностью мандатов мандатная подсистема может опираться на другие подсистемы. Мандатная подсистема потенциально имеет более прямую связь с оперативной деловой активностью, нежели другие подсистемы безопасности, следуя тому факту, что регистрация и поддержка пользователей являются неотъемлемыми частями процессов контроля, которые содержатся в ней. Согласно Общим критериям в мандатную подсистему могут входить следующие функциональные требования:

- механизмы одно- или многоразового использования криптографического либо некриптографического характера;

- создание и проверка секретных данных;

- проверки подлинности и мандаты, используемые для защиты потоков безопасности и потоков бизнес-процесса;

- проверки подлинности и мандаты, используемые для защиты активов: целостности или закрытости;

- проверки подлинности и мандаты, используемые для защиты контроля доступа: идентификация, аутентификация и контроль доступа в целях привязки пользовательских настроек;

- мандаты, используемые для проверки подлинности обязательных транзакций;

- синхронизация и продолжительность идентификации и аутентификации;

- жизненный цикл мандатов;

- механизмы анонимности и псевдоанонимности.

Замкнутый процесс для мандатной подсистемы представлен на рис. 2.9.

Резюме по модели системы безопасности

Это исследование постулирует, что внутри каждого ИТ-решения на уровне концепций существует пять описанных здесь подсистем безопасности и что разработка, интеграция и взаимодействие служб и механизмов, связанных с этими подсистемами, представляет собой функциональность безопасности для данного решения. Такую "модель системы безопасности" еще надо совместить с методом по разработке детальной архитектуры безопасности для данного ИТ-решения.