|

Добрый день. Прошел курс, но на странице "Дипломы" неактивна ссылка на заказ и доставку удостоверения о повышении квалификации? Доступна только ссылка на сертификат. |

Списки доступа ACL. Настройка статического и динамического NAT

Динамическая трансляция адресов. Настройка динамического NAT

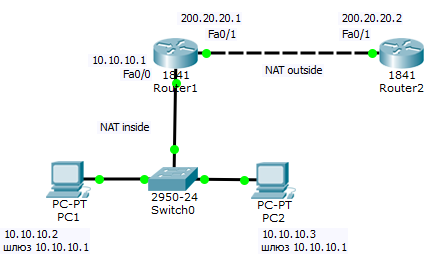

Динамический NAT - использует пул доступных глобальных (публичных) ip-адресов и назначает их внутренним локальным (частным) адресам. Схема для нашей работы приведена на рис. 9.30.

Практическая работа 9-4-1. Настройка динамического NAT на маршрутизаторе R1 по шагам.

Шаг 1. Настройка на R1 списка доступа, соответствующего адресам LAN

R1 (config)# access-list 1 permit 10.10.10.0 0.0.0.255

Здесь 0.0.0.225 – обратная (инверсная) маска для адреса 10.10.10.0.

Шаг 2. Настройка пула адресов

R1 (config)# ip nat pool white-address 200.20.20.1 200.20.20.30 netmask 255.255.255.0

Шаг 3. Настройка трансляции

R1 (config)# ip nat inside source list 1 pool white-address

Шаг 4. Настройка внутреннего интерфейса в отношение NAT

R1 (config)# interface fastethernet 0/0 R1 (config-if)# ip nat inside

Шаг 5. Настройка внешнего интерфейса в отношение NAT

R1 (config)# interface fastethernet 0/1 R1 (config-if)# ip nat outside

Ниже дан полный листинг команд по настройке R1 ( рис. 9.31).

Команды для проверки работы динамического NAT

Проверим связь PC1 и R2 ( рис. 9.32).

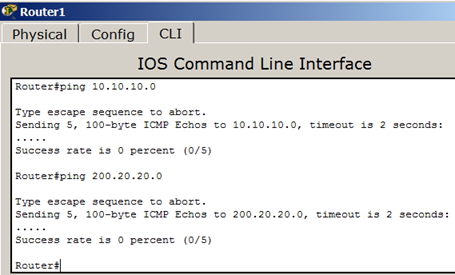

Проверим, что R1 видит соседние сети ( рис. 9.33).

Проверим механизм работы динамического NAT: для этого выполним одновременно (параллельно) команды ping и show ip nat translations ( рис. 9.34).

Командой show ip nat statistics выведем статистику по NAT преобразованиям ( рис. 9.35).

Из иллюстрации видим, что локальным адресам соответствует пул внешних адресов от 200.20.20.1 до 20.20.20.30.

Рабочая сеть данного примера прилагается к курсу в виде файла ![]() task-9-5.pkt

task-9-5.pkt

Практическая работа 9-4-2. Динамический NAT Overload: настройка PAT (маскарадинг)

PAT (Port Address Translation) - отображает несколько локальных (частных) ip-адресов в глобальный ip-адрес, используя различные порты ( рис. 9.36).

Рассмотрим алгоритм нашей работы по шагам.

Шаг 1. Настройка списка доступа, соответствующего внутренним частным адресам

R1(config)# access-list 1 permit 10.10.10.0 0.0.0.255

Шаг 2. Настройка трансляции

R1(config)# ip nat inside source list 1 interface fastethernet 0/1 overload

Шаг 3. Настройка внутреннего интерфейса в отношение NAT

R1(config)# interface fastethernet 0/0 R1(config-if)# ip nat inside

Шаг 4. Настройка NAT на интерфейсе

R1(config)# interface fastethernet 0/1 R1(config-if)# ip nat outside

Ниже дан полный листинг команд по конфигурированию R1 ( рис. 9.37).

Команды для проверки работы маскарадинга (PAT)

Проверим связь PC1 и R2 ( рис. 9.38).

Проверим, что R1 видит соседние сети ( рис. 9.39).

Проверим механизм работы динамического NAT: для этого выполним одновременно (параллельно) команды ping и show ip nat translations ( рис. 9.40).

Проверим работу сети в режиме симуляции ( рис. 9.41).

Рабочая сеть данного примера прилагается к курсу в виде ![]() файла task-9-6.pkt

файла task-9-6.pkt