|

Поделитесь пожалуйста ► Первой частью курса. В первой лекции упоминается, цитирую: "В первой части настоящего курса отмечалось, что соединение локальных сетей LAN..." |

Опубликован: 11.02.2017 | Уровень: для всех | Доступ: платный

Лекция 5:

Списки контроля доступа

Краткие итоги

- Для защиты информации на интерфейсах маршрутизаторов конфигурируются списки доступа (ACL), которые обеспечивают базовый уровень безопасности.

- Списки доступа могут использоваться, чтобы разрешать (permit) или запрещать (deny) продвижение пакетов через маршрутизатор.

- Запрет или разрешение сетевого трафика через интерфейс маршрутизатора реализуется на основании анализа совпадения определенных условий (правил).

- В списке доступа ACL могут анализироваться адреса источника, адреса назначения, протоколы и номера портов.

- Списки доступа могут быть определены для каждого установленного на интерфейсе протокола и для каждого направления сетевого трафика (исходящего и входящего).

- Каждый список должен иметь уникальный идентификационный номер или имя.

- Стандартные списки доступа для принятия решения анализируют в пакете только IP-адрес источника сообщения.

- Расширенные списки доступа проверяют IP-адрес источника, IP-адрес назначения, поле протокола в заголовке пакета и номер порта в заголовке сегмента.

- Стандартные списки доступа должны располагаться поближе к адресату назначения.

- Расширенные списки доступа должны быть установлены по возможности близко к источнику сообщений.

- Условие deny any (запретить все остальное) есть неявно в конце любого списка доступа.

- Создание списка доступа производится в режиме глобального конфигурирования. Формат команды создания стандартного списка доступа следующий:

Router(config)#access-list {номер} {permitили deny} {адрес источника}. - Привязка списка доступа к интерфейсу производится в режиме детального конфигурирования интерфейса. Формат команды привязки списка к интерфейсу следующий:

Router(config-if)#{протокол} access-group {номер} {in или out} - Формат команды создания расширенного списка доступа следующий:

Router(config)#access-list {номер} {permitили deny} {протокол} {адрес источника}{адрес назначения} {порт} - Именованные списки доступа позволяют за счет введения имени списка сократить затем объем записей при конфигурировании.

- Контроль списков доступа производится по командам show run, show access-list, show ip interface.

- Нумерация строк именованного списка доступа позволяет корректировать его.

- Протокол IPv6 поддерживает именованные расширенные списки доступа. Вместо команды назначения списка доступа на интерфейс (ip access-group) протокола IPv4, в сетях IPv6 используется команда ipv6 traffic-filter.

- В конце списка доступа IPv6 неявно присутствует команда deny ipv6 any any.

- Список доступа IPv6 включает также два неявных условия:

необходимых для разрешения передачи пакетов обнаружения соседних устройств и их МАС-адресов (Neighbor Discovery - nd) средствами протокола ICMP (вместо протокола ARP в сетях IPV4).

permit icmp any any nd-ns, permit icmp any any nd-na,

Вопросы

- Для чего используются списки доступа?

- На основании чего формируется запрет или разрешение сетевого трафика через интерфейс маршрутизатора?

- Какие параметры пакета могут анализироваться в стандартном и расширенном списке доступа?

- Где устанавливаются списки доступа и для какого трафика?

- Какое условие имеется неявно в конце любого списка доступа?

- Для чего нужны идентификационные номера списков доступа?

- Каков формат команды создания стандартного списка доступа?

- Каков формат команды создания расширенного списка доступа?

- Каков формат команды привязки списка к интерфейсу?

- Чем различается функционирование входящих и исходящих списков доступа?

- Какие достоинства имеют именованные списки доступа?

- Какая команда используется для ограничения удаленного доступа через виртуальные линии vty?

- Какие команды производят контроль списков доступа?

- Возможно ли редактирование списков доступа?

- В чем особенности конфигурирования списков доступа в сетях IPv6?

- Какие команды используются для удаления списков доступа IPv6?

Упражнения

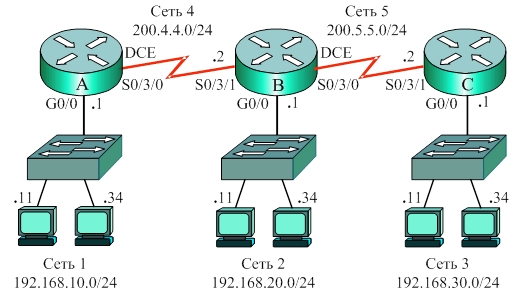

- Сконфигурируйте список доступа для защиты узла 192.168.10.11 Сети 1 нижеприведенной схемы от несанкционированного доступа со всех узлов Сети 2 и одного узла Сети 3 по командам протокола ICMP. Кроме того разрешить доступ по Telnet с узлов Сети 2 на узел Сети 1.

- Проведите проверку и отладку сети с использованием команд show running-config, show access-list, show ip access-list, show ip interface, ping, traceroute, tracert и telnet.