|

как начать заново проходить курс, если уже пройдено несколько лекций со сданными тестами? |

Алгебраические системы

3.3 Поля конечного непростого порядка

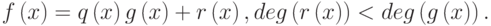

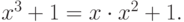

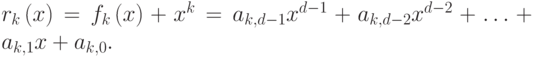

Для полиномов справедлив аналог теоремы о делении с остатком. Для любых полиномов  и

и  существуют полиномы

существуют полиномы  ,

,  , такие, что

, такие, что

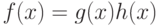

Если  , то

, то  называется делителем многочлена

называется делителем многочлена  .

.

Определение 3.23 Наибольшим общим делителем многочленов  и

и  называется их общий делитель, который делится на любой другой их общий делитель.

называется их общий делитель, который делится на любой другой их общий делитель.

Для полиномов наибольший общий делитель определён с точностью до умножения на константу. Будем всегда выбирать полином с единичным старшим членом. Полином, не имеющий нетривиальных делителей, называется неприводимым.

Определение 3.24 Более точно, полином  степени

степени  над полем

над полем  называется неприводимым, если не существует двух таких полиномов

называется неприводимым, если не существует двух таких полиномов  ,

,  степеней меньших

степеней меньших  , что

, что  .

.

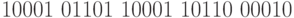

В качестве примера рассмотрим алгоритм формирования контрольной суммы CRC (Cyclic Redundancy Code). Он используется для того, чтобы при передаче сообщения через подверженные помехам каналы выявлять ошибки передачи данных. Контрольная сумма передаётся вместе с данными, а затем принимающая сторона также вычисляет контрольную сумму и сравнивает её с принятой.

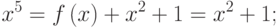

Для формирования контрольной суммы биты данных представляются как коэффициенты полинома над полем  . Затем вычисляется остаток от деления этого полинома на некоторый фиксированный полином, называемый порождающим. Остаток от деления - снова полином, коэффициенты которого вновь рассматриваются как биты некоторого числа, являющегося контрольной суммой.

. Затем вычисляется остаток от деления этого полинома на некоторый фиксированный полином, называемый порождающим. Остаток от деления - снова полином, коэффициенты которого вновь рассматриваются как биты некоторого числа, являющегося контрольной суммой.

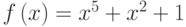

Пример 3.10 Используя порождающий полином  , построить контрольную сумму сообщения:

, построить контрольную сумму сообщения:  .

.

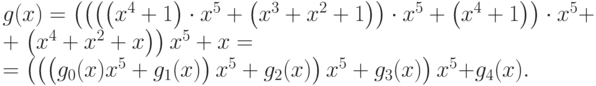

Решение. Представим сообщение в виде:

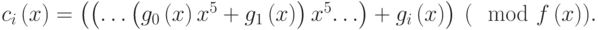

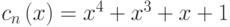

Обозначим

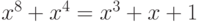

Очевидно,

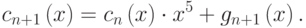

Поэтому контрольная сумма равна (10111).

Пример 3.11 По каналу сначала была передана контрольная сумма сообщения  , а затем начало передаваться сообщение. Злоумышленник смог испортить сообщение, и его контрольная сумма стала

, а затем начало передаваться сообщение. Злоумышленник смог испортить сообщение, и его контрольная сумма стала  . Какие биты должен злоумышленник присоединить к хвосту сообщения, чтобы контрольная сумма совпала с переданной пользователю?

. Какие биты должен злоумышленник присоединить к хвосту сообщения, чтобы контрольная сумма совпала с переданной пользователю?

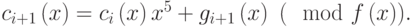

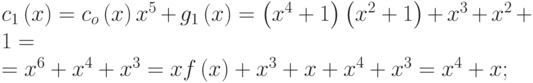

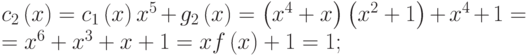

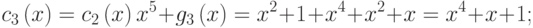

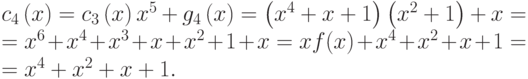

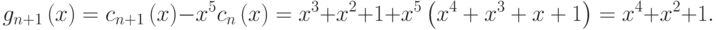

Решение. Имеем:  , при этом требуется, чтобы

, при этом требуется, чтобы  . В то же время:

. В то же время:

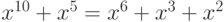

Злоумышленник всего-навсего должен нужным образом подобрать  :

:

Итак, злоумышленник должен отправить 5 бит: 10101, и контрольная сумма испорченного сообщения совпадёт с контрольной суммой, которую ожидает пользователь.

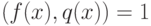

Если полином  неприводим, то для любого полинома

неприводим, то для любого полинома  степени меньше

степени меньше  имеем

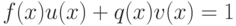

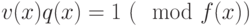

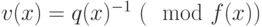

имеем  . Выполнив расширенный алгоритм Евклида, мы можем найти такие многочлены

. Выполнив расширенный алгоритм Евклида, мы можем найти такие многочлены  ,

,  , что

, что  . Очевидно, тогда

. Очевидно, тогда  лежит в идеале

лежит в идеале ![f(x) F[x]](/sites/default/files/tex_cache/096a8073775043bcb66a4d9c6a9ce9f6.png) всех многочленов, кратных

всех многочленов, кратных  , а

, а  - в смежном классе, содержащем единицу. Другими словами,

- в смежном классе, содержащем единицу. Другими словами,  , или

, или  .

.

Пример 3.12 Найти в кольце ![\mathbb{Z}_2[x]](/sites/default/files/tex_cache/88765226ff5080f3c74375f79a1d8c2d.png) полином, обратный к полиному

полином, обратный к полиному  по модулю

по модулю  .

.

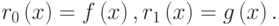

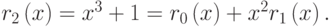

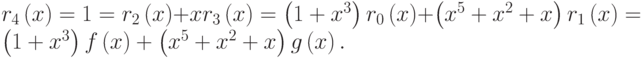

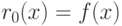

Решение. Выполним расширенный алгоритм Евклида. Положим

-

Отсюда

Отсюда

-

Отсюда

Отсюда

-

Отсюда

Отсюда

Следовательно,  .

.

Более подходящим для программной реализации будет следующее описание расширенного алгоритма Евклида:

Вход: полиномы  ,

,  , степень

, степень  не меньше степени

не меньше степени  .

.

Выход: полиномы  ,

,  и

и  такие, что

такие, что  .

.

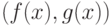

- Полагаем

,

,  ,

,  ,

,  ,

,  .

. - Выполняем деление с остатком:

.

. - Если

, то положить

, то положить  ,

,  ,

,  и выйти.

и выйти. - Положить

,

,  ,

,  и перейти к шагу 2.

и перейти к шагу 2.

Когда полином  над полем

над полем  степени

степени  неприводим, множество полиномов над

неприводим, множество полиномов над  степени

степени  относительно сложения и умножения по модулю

относительно сложения и умножения по модулю  образуют поле. Известно, что над полем

образуют поле. Известно, что над полем  простого порядка существуют неприводимые многочлены любой степени. Поэтому описанным способом можно построить поля любого порядка

простого порядка существуют неприводимые многочлены любой степени. Поэтому описанным способом можно построить поля любого порядка  . Построение неприводимых полиномов является важной задачей.

. Построение неприводимых полиномов является важной задачей.

Поскольку все поля одинакового порядка изоморфны, для поля данного порядка  вводится единое обозначение:

вводится единое обозначение:  .

.

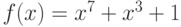

Пример 3.13 Построить неприводимый полином степени  над

над  .

.

Решение. Пока нам неизвестен более быстрый метод, будем использовать метод пробных делений. Если полином степени 5 приводим, то один из его сомножителей является неприводимым и имеет степень меньше 3. Полиномы степени меньше 3:  ,

,  ,

,  ,

,  ,

,  ,

,  . Из них неприводимыми являются

. Из них неприводимыми являются  ,

,  ,

,  .

.

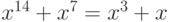

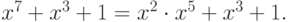

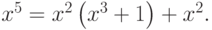

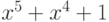

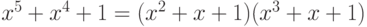

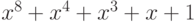

Выберем случайно полином. Пусть им оказался  . Он не делится на

. Он не делится на  и на

и на  , так как 0 и 1 не являются его корнями. Однако

, так как 0 и 1 не являются его корнями. Однако  .

.

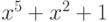

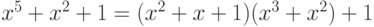

Пусть случайно выбран полином  . Снова, 0 и 1 не являются его корнями, и

. Снова, 0 и 1 не являются его корнями, и  . Следовательно, этот полином неприводим.

. Следовательно, этот полином неприводим.

3.3.1 Алгоритм Берлекемпа

Разумеется, существуют более простые способы тестирования полиномов над конечным полем на приводимость, например, алгоритм Берлекемпа [1].

Вход: полином  степени

степени  над конечным полем

над конечным полем  , не имеющий кратных корней (что проверяется вычислением его наибольшего общего делителя с производной

, не имеющий кратных корней (что проверяется вычислением его наибольшего общего делителя с производной  .

.

Выход: ответ на вопрос - приводим ли многочлен.

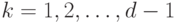

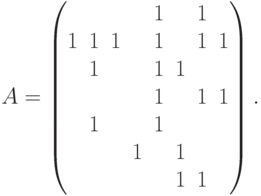

- Вычислить

- остаток от деления

- остаток от деления  на

на  ,

,  .

. - Вычислить

- Вычислить

- ранг матрицы

- ранг матрицы

![\left[\begin{matrix}{a}_{k,d-1}&{\cdots}&{a}_{k,0}\\ \vdots &\ddots & \vdots \\{a}_{1,d-1}&{\cdots}&{a}_{1,0}

\end{matrix}\right].](/sites/default/files/tex_cache/a467dc0944ce4a9e00bb2619550b2aef.png)

- Полином приводим тогда и только тогда, когда

.

.

Пример 3.14 Протестировать на приводимость полином  .

.

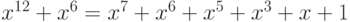

Решение. Вычислим, согласно алгоритму, остатки от деления

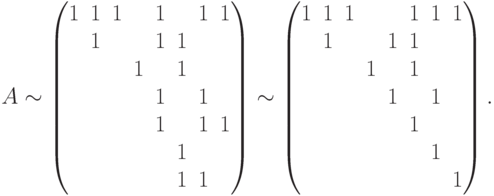

Построим и приведём к трапецеидальному виду матрицу коэффициентов этих полиномов:

Переместим вторую строку на первое место, третью строку - на второе, шестую - на третье, далее пойдут по порядку первая, четвертая, сумма пятой и третьей строк, седьмая строка. Имеем:

Итак, ранг матрицы равен  , следовательно, полином неприводим.

, следовательно, полином неприводим.

Список литературы

- Berlekamp, E. R. Factoring Polynomials Over Finite Fields // Bell System Technical Journal 46(1967). - p. 1853-1859.